一項新發現的惡意軟件活動是通過利用可用的應用程序中的漏洞來竊取iOS的加密貨幣。

卡巴斯基研究人員發現了iOS和Android上的多個應用程序中隱藏在多個應用程序中的惡意軟件開發套件(SDK)。 SparkCat旨在使用光學特徵識別(OCR)竊取加密貨幣錢包恢復短語,從而使攻擊者遠程訪問和流失資金。

卡巴斯基(Kaspersky)分享了與惡意SparkCat SDK鏈接的MD5哈希(MD5)列表,以及用於iOS應用程序的捆綁包。但是,該公司尚未透露受感染的應用程序的完整列表,而使用戶介紹了是否安裝了該應用程序。

儘管有些人(例如Chatai)已經被識別出來,但許多人仍未透露姓名,這引起了人們對惡意軟件仍然可能潛伏在用戶設備上的擔憂。

Google Play上受感染的應用程序下載了超過242,000個,SparkCat似乎是第一個記錄在Apple App Store評估過程中的偷竊惡意軟件的記錄實例。它最初是在一個名為Comecome的食品交付應用程序中發現的,該應用在阿聯酋和印度尼西亞可用。

可疑的SDK被稱為。圖片來源:卡巴斯基

研究人員認為,至少自2024年3月以來,惡意軟件一直處於活動狀態,掃描用戶的照片庫中的錢包恢復短語,並秘密地將其上傳到攻擊者控制的命令和控制(C2)服務器中。

與過去主要通過非正式來源傳播的惡意軟件不同,SparkCat設法進入了合法的應用商店,使其成為更嚴重的威脅。它還使用內置Rust的自定義協議(一種用於移動應用程序的罕見編程語言)與攻擊者進行通信。

一些受感染的應用程序似乎是合法的,例如食品交付和AI驅動的消息傳遞應用程序,而另一些則可能是為誘餌用戶而創建的。

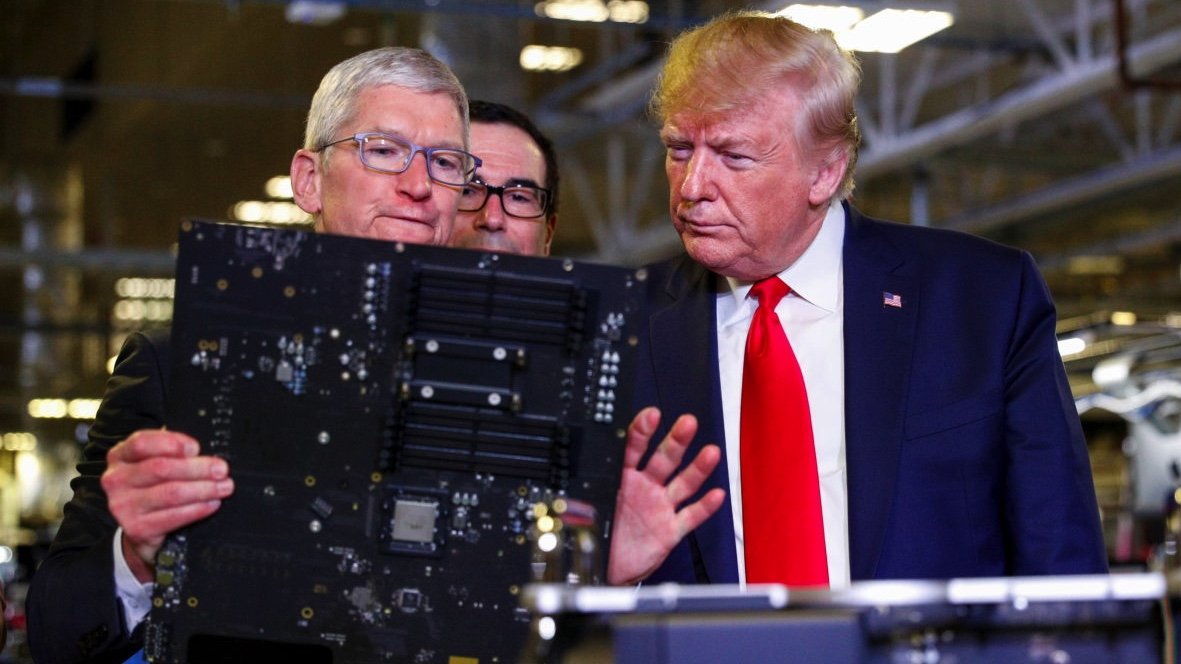

蘋果公司從App Store中提取了Kaspersky報告中提到的11個iOS應用程序。該公司還發現,這些應用程序與89個以前因違反欺詐行為而被拒絕或刪除的其他應用程序共享代碼簽名。他們背後的開發人員已經關閉了帳戶。

重要的是,Apple用戶可以決定第三方應用程序是否可以訪問敏感數據,例如照片和其他Apple服務。當應用首次從另一個應用程序請求信息時,提示出現了一個提示,以解釋原因。用戶可以在設置中隨時更改這些權限。

如何保護您的加密資產

像SparkCat一樣,一些惡意軟件應變也使用OCR從圖像中提取文本。將恢復短語存儲為屏幕截圖或照片,使其成為攻擊者使用的自動掃描工具的簡單目標。

定期檢查您的已安裝應用程序,並刪除看起來不熟悉或不必要的任何內容。使用信譽良好的移動安全應用程序可以幫助捕獲潛在的威脅,然後才能成為問題。

在OCR圖像處理結果中搜索關鍵字。圖片來源:卡巴斯基

而且,如果您認為自己的錢包可能會受到損害,請將您的資金轉移到新的恢復詞組的新資金中,但只有在確保您的設備清潔後。

這意味著刪除所有可疑應用程序,尤其是安全報告中標記的應用程序。重置應用程序權限並清除緩存數據以消除任何揮之不去的威脅也是一個好主意。

從備份恢復之前,請確保不包含任何受感染的應用程序,因為重新引入惡意軟件是常見的風險。重置後,只有從可信賴的來源重新安裝基本應用程序才能最大程度地降低風險。