現已修補的 iOS 漏洞可能會讓惡意應用程式悄悄竊取您的訊息沒有警報且未經同意的數據。

Jamf 威脅實驗室團隊已經發現Apple 的透明度、同意和控制 (TCC) 系統中的一個重大安全問題。該缺陷,標記為CVE-2024-44131,可以讓應用程式在您不知情的情況下存取您的私人信息,例如照片和位置詳細資訊。

蘋果已經修復了這個漏洞和,但這對行動安全和資料隱私敲響了警鐘。當應用程式想要存取您的私人資料(例如您的照片或位置)時,TCC 系統應該會提醒您。

但此漏洞利用了 Apple FileProvider 和 fileproviderd 進程中的弱點,讓不良應用程式無法通過檢查。一旦他們利用了這一點,他們就可以獲取您的數據,而無需發出任何警報或請求許可。

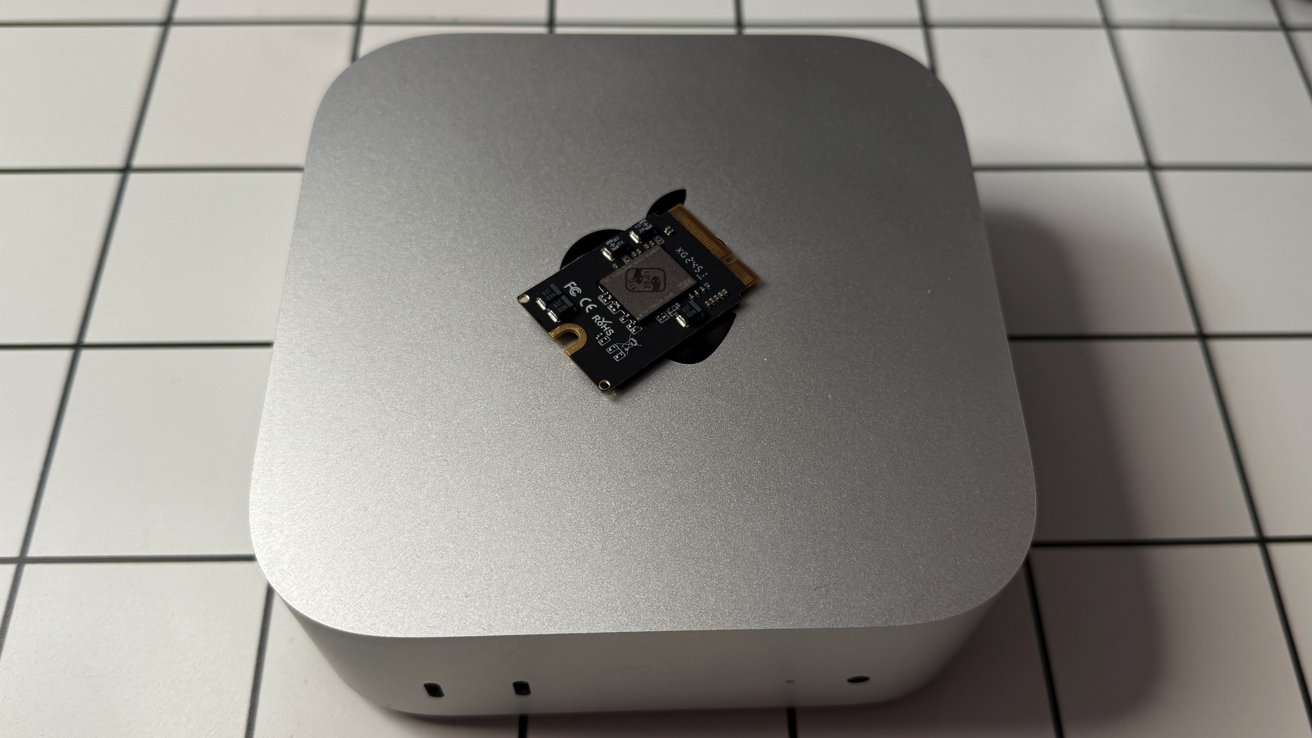

macOS 和 iOS 系統都受到影響,這表明不良行為者現在針對不同平台上的漏洞,尤其是 iCloud 等服務。此類漏洞挑戰了行動裝置比桌上型電腦更安全的信念。

該漏洞會擾亂 Apple Files.app 和 fileproviderd 進程中的符號連結競爭條件。

- 符號連結詭計:一個可疑的應用程式透過 Files.app 劫持檔案操作,使用完美定時的符號連結將它們重新路由到它控制的目錄。

- 利用特權:透過濫用 fileproviderd 的提升權限,流氓應用程式可以獲取敏感用戶數據,而不會觸發任何 TCC 警報。

例如,蘋果的防禦措施可以檢測文件路徑末尾的符號鏈接,但這個技巧會在中間刪除符號鏈接,從而繞過檢測。

此漏洞利用的目標是 Files.app 和 fileproviderd 可以存取的特定目錄路徑。這就是他們所追求的:

- iCloud 數據: /var/mobile/Library/Mobile Documents/ 等路徑可能會受到攻擊,包括 WhatsApp、Apple 的 Pages 和其他 iCloud 同步檔案等應用程式的備份。

- 通用UUID目錄:雖然許多應用程式使用唯一的 UUID 來確保安全,但某些共用目錄(例如 /Mobile Documents/com~apple~CloudDocs/)在裝置之間是一致的,從而使它們更容易被利用。

如何保持受保護

在 Jamf 向該公司發出警報後,蘋果修復了 iOS 18 和 macOS 15 中的漏洞。這是個好消息,但它表明沒有平台可以免受駭客攻擊。

首先,確保您的所有裝置都運行最新的 iOS 和 macOS 版本,以便您擁有最新的安全性修補程式。企業和用戶需要將行動裝置視為高風險端點。加強行動安全不再是可選的。

為了保持你的安全,留意誰可以訪問它並觀察任何奇怪的文件活動。這額外的保護層可以幫助您發現任何入侵嘗試並防止任何資料外洩。